나만의 작은 도서관

[Network] OSI 7계층 #3. 네트워크 계층 본문

네트워크 계층

네트워크 계층(Network Layer)은 OSI(Open Systems Interconnection) 7계층 모델의 세 번째 계층이다. 이 계층은 데이터의 패킷 전달을 책임지며, 다양한 네트워크를 통해 데이터를 목적지까지 전달하는 중요한 역할을 합니다.

주요 기능

- 라우팅 (Routing)

라우팅: https://www.cloudflare.com/ko-kr/learning/network-layer/what-is-routing/

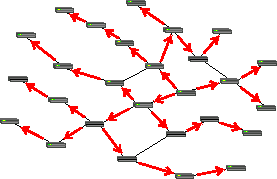

- 네트워크 계층의 가장 중요한 기능 중 하나는 데이터 패킷이 출발지에서 목적지까지 이동하는 경로를 결정하는 것입니다. 이를 경로 설정 또는 라우팅이라고 합니다.

- 라우터(Router)는 네트워크 계층의 장치로, 여러 네트워크를 연결하고 최적의 경로를 결정하여 데이터를 전달합니다.

- 경로 설정 프로토콜로는 OSPF(Open Shortest Path First), BGP(Border Gateway Protocol), RIP(Routing Information Protocol) 등이 있습니다.

- 논리적 주소 지정(Logical Addressing):

- 네트워크 계층은 각 장치에 논리적 주소(일반적으로 IP 주소)를 할당합니다. 이 주소는 네트워크에서 장치를 식별하고, 데이터를 올바른 목적지로 전달하는 데 사용됩니다.

- IP(Internet Protocol)는 네트워크 계층에서 가장 많이 사용되는 프로토콜로, IPv4와 IPv6가 있습니다.

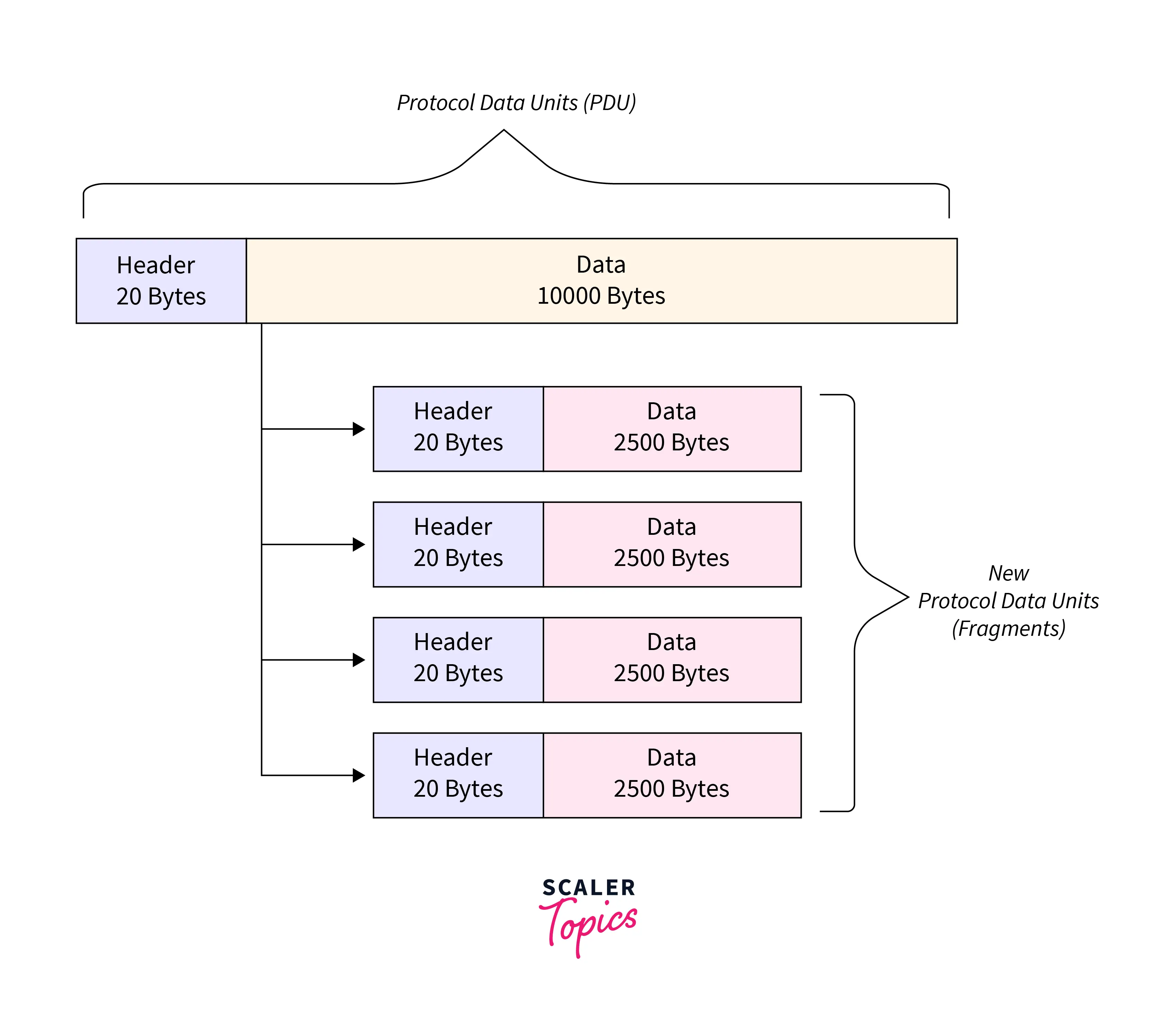

- 패킷 분할 및 재조립(Packet Fragmentation and Reassembly):

패킷 분할: https://www.scaler.com/topics/fragmentation-in-networking/

- 데이터 패킷이 너무 커서 하나의 네트워크를 통해 전달될 수 없을 때, 네트워크 계층은 패킷을 더 작은 조각으로 분할합니다.

- 이러한 분할된 패킷은 목적지에서 다시 재조립되어 원래의 데이터 형태로 복구됩니다.

- 패킷 전달(Packet Forwarding):

- 네트워크 계층은 패킷이 올바른 경로를 따라 이동하도록 전달하는 기능을 합니다.

- 이를 위해 각 패킷에는 목적지 주소가 포함되어 있으며, 라우터는 이를 기반으로 패킷을 전달합니다.

주요 프로토콜

- IP (Internet Protocol)

IPv4 클래스 분류: https://velog.io/@qq7455/IP-%EC%A3%BC%EC%86%8C%EC%B2%B4%EA%B3%84-IPv4-%ED%81%B4%EB%9E%98%EC%8A%A4-Classful-IP-Addressing

IP(Internet Protocol)는 인터넷 상에서 데이터 패킷을 송수신하기 위해 사용되는 주요 프로토콜로, 네트워크 계층에서 작동합니다. IP는 데이터의 발신지와 수신지 사이의 주소를 정의하고, 데이터를 패킷 형태로 분할하여 전송합니다. IP는 주로 IPv4와 IPv6 두 가지 버전이 있습니다.

- 주소 지정 (Addressing):

- IP는 네트워크 상의 각 장치에 고유한 IP 주소를 할당합니다.

- IP 주소는 발신지와 수신지를 식별하여 데이터 패킷이 올바른 목적지에 도달하도록 합니다.

- IPv4 주소는 32비트 길이(예: 192.168.1.1), IPv6 주소는 128비트 길이(예: 2001:0db8:85a3:0000:0000:8a2e:0370:7334)입니다.

- 패킷화 (Packetization):

- IP는 데이터를 작은 패킷으로 분할하여 전송합니다.

- 각 패킷은 헤더와 페이로드로 구성됩니다.

- 헤더에는 발신지와 수신지 IP 주소, 패킷 길이, 생명주기(TTL) 등 중요한 제어 정보가 포함됩니다.

- 라우팅 (Routing):

- IP는 데이터 패킷을 발신지에서 수신지로 전송하기 위해 최적 경로를 선택합니다.

- 라우터는 IP 패킷을 수신하여 목적지 IP 주소를 확인하고, 다음 홉으로 전달합니다.

- 프래그멘테이션 (Fragmentation):

- IP는 네트워크의 최대 전송 단위(MTU)를 고려하여 큰 데이터그램을 여러 작은 패킷으로 분할할 수 있습니다.

- 분할된 패킷은 목적지에서 재조립됩니다.

IPv4와 IPv6

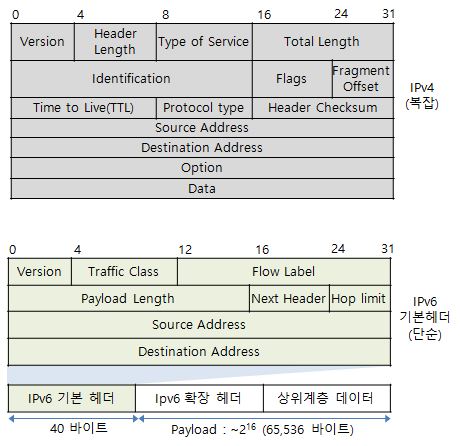

IPv4는 IP의 네 번째 버전으로, 현재 인터넷에서 가장 널리 사용됩니다. 하지만 주소 공간의 부족해지면서 새로운 장치들이 인터넷에 연결되기 어려워지고 있습니다.

- 주소 형식: 32비트 주소, 4개의 10진수로 표시 (예: 192.168.1.1)

- 주소 공간: 약 43억 개의 주소

- 프래그멘테이션: 송신지와 중간 라우터에서 수행

- 헤더 구조: 20-60바이트, 다양한 필드 포함 (예: TTL, 체크섬)

IPv6

- 주소 형식: 128비트 주소, 8개의 16진수 그룹으로 표시 (예: 2001:0db8:85a3:0000:0000:8a2e:0370:7334)

- 주소 공간: 사실상 무한에 가까운 주소

- 프래그멘테이션: 송신지에서만 수행

- 헤더 구조: 40바이트, 단순화된 구조

IP 헤더 구조IPv4 헤더는 20-60바이트 크기로, 주요 필드는 다음과 같습니다:

- 버전(Version): IP의 버전 (IPv4는 4)

- 헤더 길이(IHL): 헤더의 길이

- 서비스 유형(Type of Service): 패킷의 우선순위

- 전체 길이(Total Length): 패킷의 전체 길이

- 식별자(Identification): 패킷의 고유 식별자

- 플래그(Flags): 프래그멘테이션 제어

- 프래그멘트 오프셋(Fragment Offset): 분할된 패킷의 위치

- 생명주기(TTL): 패킷의 유효 시간

- 프로토콜(Protocol): 상위 계층 프로토콜 (예: TCP, UDP)

- 헤더 체크섬(Header Checksum): 헤더의 오류 검출

- 발신지 주소(Source Address): 발신지 IP 주소

- 수신지 주소(Destination Address): 수신지 IP 주소

- 옵션(Options): 추가 옵션 (필요 시)

IPv6 헤더

- 버전(Version): IP의 버전 (IPv6는 6)

- 트래픽 클래스(Traffic Class): 패킷의 우선순위

- 플로우 레이블(Flow Label): 패킷의 흐름 식별

- 페이로드 길이(Payload Length): 페이로드의 길이

- 다음 헤더(Next Header): 상위 계층 프로토콜 (예: TCP, UDP)

- 홉 제한(Hop Limit): TTL과 유사한 역할

- 발신지 주소(Source Address): 발신지 IP 주소

- 수신지 주소(Destination Address): 수신지 IP 주소

IP의 한계와 보안 문제

- IP 주소 고갈: IPv4의 주소 공간 한계로 인해 주소 고갈 문제가 발생하였습니다. 이를 해결하기 위해 IPv6가 도입되었습니다.

- 보안 문제: IP는 본래 보안을 고려하여 설계되지 않았습니다. 패킷 스니핑, IP 스푸핑 등의 공격에 취약합니다.

- QoS (Quality of Service): IP는 기본적으로 서비스 품질을 보장하지 않습니다. 이를 해결하기 위해 추가적인 프로토콜과 기법이 필요합니다.

IP의 확장과 보안 대책

- NAT (Network Address Translation): 사설 IP 주소를 공인 IP 주소로 변환하여 IP 주소 고갈 문제를 완화합니다.

- VPN (Virtual Private Network): 공공 네트워크 상에서의 보안을 강화하기 위해 사용됩니다.

- IPsec (IP Security): IP 계층에서의 보안을 강화하여 데이터 무결성과 기밀성을 보장합니다.

- QoS 기법: MPLS(Multiprotocol Label Switching) 등을 통해 트래픽의 우선순위를 설정하고 관리합니다.

2. ICMP (Internet Control Message Protocol)

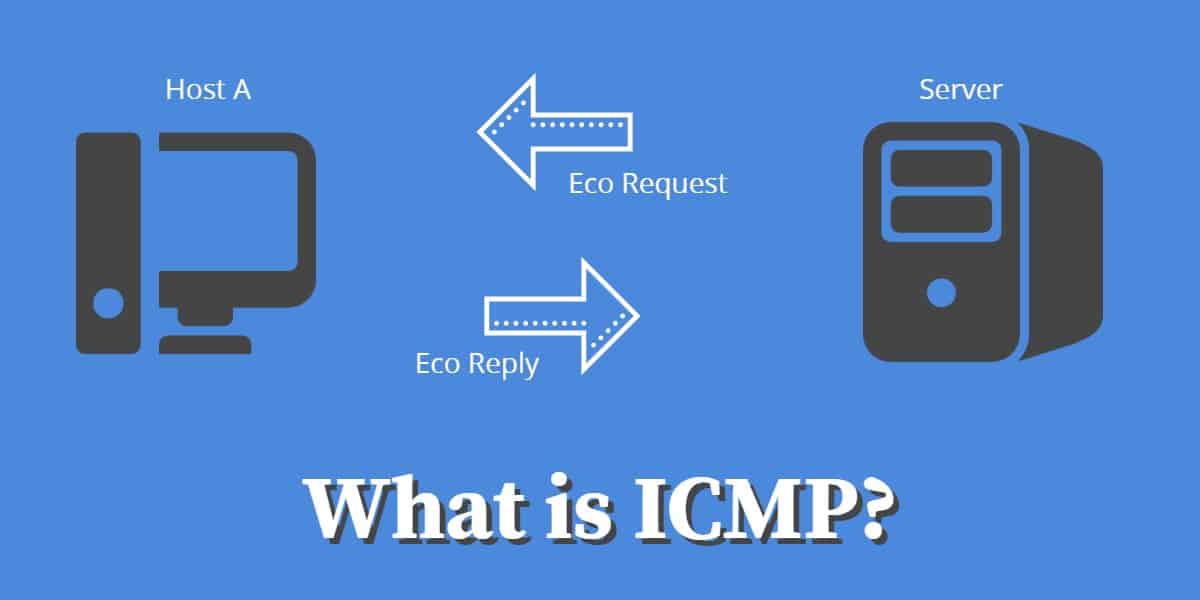

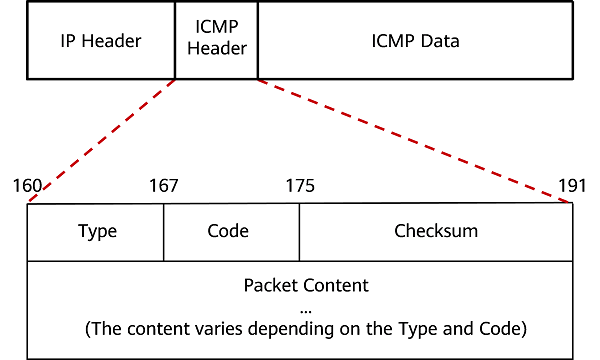

- ICMP(Internet Control Message Protocol)는 네트워크 장비들이 네트워크 상태를 서로 간에 보고하고 진단하는 데 사용되는 프로토콜입니다. 주로 오류 메시지를 전송하거나 네트워크 문제를 진단하는 데 사용됩니다. ICMP는 IP 프로토콜의 일부로 간주되며, IP 패킷 내에 포함되어 전송됩니다.

- 오류 보고(Error Reporting):

- 네트워크 장비(예: 라우터)는 데이터 패킷 전송 중 발생한 오류를 송신자에게 알리기 위해 ICMP 메시지를 사용합니다.

- 일반적인 오류 메시지에는 목적지 도달 불가(Destination Unreachable), 시간 초과(Time Exceeded) 등이 있습니다.

- 네트워크 진단(Network Diagnostics):

- ICMP는 네트워크 연결 상태와 성능을 확인하는 데 사용됩니다.

- 대표적인 도구로는 ping과 traceroute가 있습니다.

ICMP헤더: https://velog.io/@dltmdrl1244/%EB%84%A4%ED%8A%B8%EC%9B%8C%ED%81%AC-5-4.-ICMP

- 타입(Type): 메시지의 종류를 나타냅니다. 예를 들어, Echo Request는 타입 8, Echo Reply는 타입 0입니다.

- 코드(Code): 메시지의 상세 정보를 제공합니다. 타입과 결합하여 특정 메시지의 의미를 정의합니다.

- 체크섬(Checksum): 메시지의 오류 검출을 위한 필드입니다.

- 기타 필드: 메시지의 타입에 따라 추가적인 데이터가 포함될 수 있습니다.

- Echo Request (타입 8):

- 네트워크 연결 상태를 확인하기 위해 사용됩니다.

- ping 명령어에서 사용됩니다.

- Echo Reply (타입 0):

- Echo Request에 대한 응답으로 전송됩니다.

- ping 명령어에서 사용됩니다.

- Destination Unreachable (타입 3):

- 데이터그램이 목적지에 도달할 수 없을 때 전송됩니다.

- 세부 코드는 도달할 수 없는 이유를 나타냅니다 (예: 네트워크 도달 불가, 호스트 도달 불가).

- Time Exceeded (타입 11):

- 패킷이 네트워크를 통해 이동하는 동안 TTL(Time to Live)이 0이 되면 전송됩니다.

- traceroute 명령어에서 사용됩니다.

- Redirect (타입 5):

- 패킷의 더 나은 경로를 제안하기 위해 전송됩니다.

- 라우터가 송신자에게 더 적합한 경로가 있음을 알립니다.

- Parameter Problem (타입 12):

- 패킷의 헤더에 문제가 있을 때 전송됩니다.

- 잘못된 필드나 옵션으로 인해 패킷을 처리할 수 없음을 나타냅니다.

- Ping:

- ping 명령어는 Echo Request와 Echo Reply 메시지를 사용하여 네트워크 장비의 상태를 확인합니다.

- 송신자가 Echo Request를 보내고, 수신자가 Echo Reply를 반환합니다.

- 패킷 왕복 시간(Round-Trip Time, RTT)을 측정하여 네트워크 지연 시간을 확인할 수 있습니다.

- Traceroute:

- traceroute 명령어는 Time Exceeded 메시지를 사용하여 패킷이 목적지까지 가는 경로를 추적합니다.

- 각 라우터가 패킷을 전달하면서 TTL 값을 감소시키고, TTL이 0이 되면 Time Exceeded 메시지를 반환합니다.

- 이를 통해 각 홉의 지연 시간과 경로를 확인할 수 있습니다.

- ICMP Flooding:

- 공격자는 대량의 ICMP Echo Request 메시지를 보내서 대상 시스템을 과부하 상태로 만들 수 있습니다.

- 이는 서비스 거부(DoS) 공격의 일종입니다.

- ICMP Redirect Spoofing:

- 악의적인 사용자가 ICMP Redirect 메시지를 사용하여 트래픽을 가로채거나 악의적인 경로로 유도할 수 있습니다.

- 이를 통해 민감한 데이터가 유출될 수 있습니다.

- 정보 유출:

- ICMP 메시지를 통해 네트워크 구조나 상태 정보가 노출될 수 있습니다.

- 공격자는 이를 이용해 네트워크를 정찰하고 취약점을 탐색할 수 있습니다.

- 필터링: 방화벽 설정을 통해 불필요한 ICMP 메시지를 필터링하고, 내부 네트워크에 대한 외부의 ICMP 접근을 제한합니다.

- 레이트 리미팅: 네트워크 장비에서 ICMP 메시지의 전송 빈도를 제한하여 ICMP Flooding 공격을 방지합니다.

- 보안 설정: ICMP Redirect 메시지를 신뢰할 수 있는 라우터에서만 수신하도록 설정합니다.

- 오류 보고(Error Reporting):

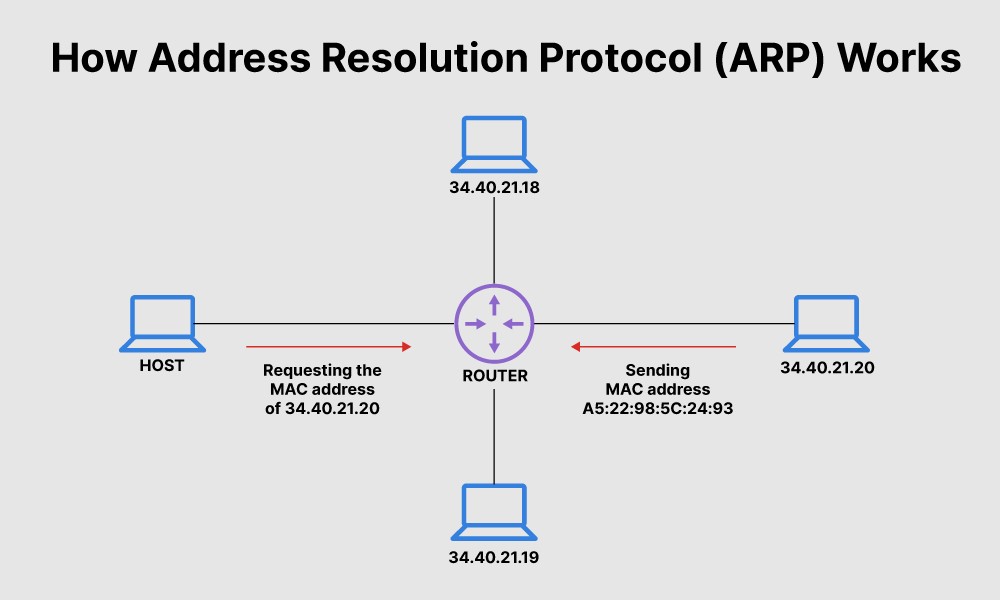

3. ARP (Address Resolution Protocol)

- ARP(Address Resolution Protocol)는 네트워크 통신에서 IP 주소를 물리적 주소(MAC 주소)로 변환하는 프로토콜입니다. 네트워크 계층에서 IP 주소를 이용하여 데이터를 전송할 때, 실제 물리적 네트워크에서는 MAC 주소가 필요하기 때문에 ARP가 이러한 변환 작업을 수행합니다.

데이터 전송에 MAC 주소가 필요한 이유

통신 기기의 IP주소는 바뀔 수 있다. 예를 들어 A에서 B로 이사를 갔다고 가정해보자. A에서 사용하던 컴퓨터를 B로 이사를 가게되면서 더이상 컴퓨터는 A에 존재하지 않는다. 사용하던 컴퓨터(이하 컴퓨터1)가 B에서 통신을 하기 시작했다면, 컴퓨터 1의 IP주소는 A에 있었을 때와 다른 IP주소를 할당받는다. 이 때, 만약 IP주소만 알고있고 MAC주소를 모른다면 통신 기기의 위치가 바뀌었다는 것을 알 수 있을까? 알 수가 없다. 이대로 통신을 한다면 이사를 갔다는 사실을 모르는 다른 송신 기기들에서 컴퓨터1과 전송하기 위한 데이터가 A로 전송될 것이다. 즉, 통신에서 MAC주소가 필요한 이유는 해당 IP주소로 보냈을 때 받는 사람이 내가 보내고자 하는 기기와 일치하는가? 를 알기 위함이다.

ARP의 주요 기능과 동작 방식

- ARP 요청 (ARP Request):

- 송신자가 수신자의 MAC 주소를 알지 못할 때, 네트워크에 ARP 요청을 브로드캐스트 합니다.

- ARP 요청 패킷에는 송신자의 IP 주소와 MAC 주소, 수신자의 IP 주소가 포함됩니다.

- 브로드캐스트 방식으로 네트워크 내 모든 호스트에게 전송됩니다.

- ARP 응답 (ARP Reply):

- 네트워크 내에서 ARP 요청을 받은 호스트 중에서 요청된 IP 주소를 갖고 있는 호스트가 ARP 응답을 전송합니다.

- ARP 응답 패킷에는 해당 호스트의 MAC 주소가 포함되며, 이를 송신자에게 유니캐스트 방식으로 전송합니다.

- 캐시 (ARP Cache):

- 송신자는 수신자로부터 받은 MAC 주소를 자신의 ARP 캐시에 저장합니다.

- ARP 캐시에는 IP 주소와 그에 대응하는 MAC 주소가 일정 시간 동안 저장되며, 이후 동일한 IP 주소로 데이터를 전송할 때 ARP 요청 없이 캐시를 사용하여 MAC 주소를 확인할 수 있습니다.

ARP의 상세 동작 과정

- ARP 요청 생성:

- 네트워크 상의 호스트 A가 호스트 B에게 데이터를 전송하려고 합니다.

- 호스트 A는 호스트 B의 IP 주소는 알고 있지만 MAC 주소는 모릅니다.

- 호스트 A는 ARP 요청 패킷을 생성하여 이를 브로드캐스트 주소로 네트워크에 전송합니다.

- ARP 요청 전송:

- ARP 요청 패킷은 네트워크 상의 모든 호스트에게 전달됩니다.

- 요청 패킷에는 호스트 A의 IP 주소와 MAC 주소, 그리고 호스트 B의 IP 주소가 포함되어 있습니다.

- ARP 응답 생성 및 전송:

- 호스트 B는 ARP 요청을 수신하고, 요청된 IP 주소가 자신의 것임을 확인합니다.

- 호스트 B는 자신의 MAC 주소를 포함한 ARP 응답 패킷을 생성하여 이를 호스트 A에게 유니캐스트 방식으로 전송합니다.

- ARP 캐시 업데이트:

- 호스트 A는 호스트 B로부터 받은 MAC 주소를 자신의 ARP 캐시에 저장합니다.

- 이후 호스트 A는 동일한 IP 주소로 데이터를 전송할 때 ARP 요청 없이 캐시된 MAC 주소를 사용합니다.

ARP의 한계와 보안 문제

- ARP 스푸핑 (ARP Spoofing):

- 악의적인 사용자가 허위의 ARP 응답을 전송하여 다른 호스트의 MAC 주소를 자신의 MAC 주소로 위조할 수 있습니다.

- 이를 통해 데이터 패킷을 가로채거나 네트워크 트래픽을 조작할 수 있습니다.

- 캐시 중독 (Cache Poisoning):

- ARP 스푸핑의 일종으로, 허위의 ARP 응답을 전송하여 다른 호스트의 ARP 캐시에 잘못된 MAC 주소를 저장하게 하는 공격입니다.

이러한 보안 문제를 방지하기 위해 네트워크 보안 장비나 소프트웨어에서는 ARP 스푸핑 방지 기능을 제공하며, 정기적으로 ARP 캐시를 검증하는 등의 방법을 사용합니다.

- RARP (Reverse ARP):

- MAC 주소를 이용하여 IP 주소를 찾는 프로토콜입니다. 주로 디스크가 없는 워크스테이션에서 사용되었습니다.

- Proxy ARP:

- 하나의 네트워크에서 다른 네트워크의 호스트를 대신하여 ARP 응답을 하는 기법입니다.

- 라우터나 게이트웨이가 다른 네트워크의 호스트를 대신하여 응답할 때 사용됩니다.

ARP와 관련된 기타 프로토콜

RIP (Routing Information Protocol)

- RIP는 거리 벡터 라우팅 프로토콜로, 작은 네트워크에서 사용됩니다. 라우터가 목적지까지의 거리를 벡터로 계산하여 경로를 결정합니다.

OSPF (Open Shortest Path First)

- OSPF는 링크 상태 라우팅 프로토콜로, 대규모 네트워크에서 효율적인 경로 계산을 위해 사용됩니다. 네트워크의 전체 맵을 사용하여 최단 경로를 계산합니다.

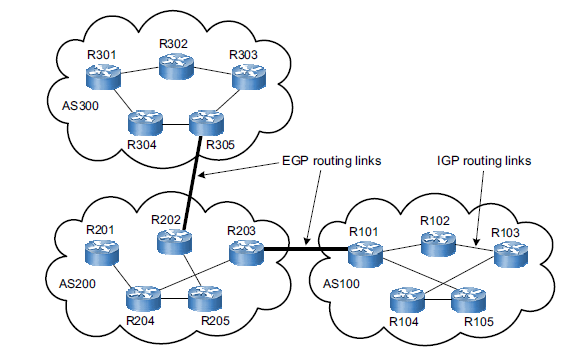

BGP (Border Gateway Protocol)

BGP(Border Gateway Protocol)는 인터넷의 자율 시스템(Autonomous Systems, AS) 간의 경로 정보를 교환하기 위한 프로토콜입니다. BGP는 특히 대규모 네트워크에서 매우 중요한 역할을 하며, 인터넷 백본의 주요 프로토콜로 사용됩니다. BGP는 네트워크 계층의 라우팅 프로토콜 중 하나로, 자율 시스템 간의 경로 정보를 효율적으로 교환하고 최적의 경로를 선택하는 기능을 제공합니다.

- 경로 벡터 프로토콜(Path Vector Protocol):

- BGP는 경로 벡터 프로토콜로, 목적지까지의 경로 정보를 AS 경로로 표현합니다.

- 각 경로는 목적지 네트워크와 이를 도달하기 위해 거쳐야 하는 AS들의 목록으로 구성됩니다.

- 자율 시스템(AS):

- AS는 하나의 관리 주체에 의해 제어되는 네트워크들의 집합입니다.

- BGP는 AS 간의 경로를 교환하며, 각 AS는 고유한 AS 번호(ASN)를 가지고 있습니다.

- 외부 BGP(eBGP)와 내부 BGP(iBGP):

- eBGP는 다른 AS 간의 BGP 피어링을 의미하며, AS 간의 경로 정보를 교환합니다.

- iBGP는 같은 AS 내에서 BGP 피어링을 의미하며, AS 내부의 라우터 간에 경로 정보를 교환합니다.

- BGP 피어링:

- BGP는 두 라우터 간에 세션을 설정하고 경로 정보를 교환하는 메커니즘을 제공합니다.

- 피어(peer) 관계는 TCP 연결을 통해 설정되며, 기본적으로 포트 179를 사용합니다.

- 경로 선택 알고리즘:

- BGP는 여러 경로 중 최적의 경로를 선택하기 위해 다양한 속성(Attribute)을 사용합니다.

- 주요 속성으로는 AS 경로 길이, 프리퍼런스 값, 메트릭 값 등이 있습니다.

- 안정성과 확장성:

- BGP는 인터넷과 같은 대규모 네트워크 환경에서도 안정적으로 동작할 수 있도록 설계되었습니다.

- 다양한 최적화 기법과 정책을 통해 네트워크의 확장성과 안정성을 보장합니다.

BGP의 동작 과정

- BGP 피어링 세션 설정:

- 두 라우터가 BGP 피어링 세션을 설정하기 위해 TCP 연결을 시도합니다.

- 연결이 성공하면 BGP 오프닝(Open) 메시지를 교환하고 피어링 세션을 설정합니다.

- 경로 정보 교환:

- 피어링이 설정되면, 각 라우터는 자신이 알고 있는 경로 정보를 업데이트(Update) 메시지를 통해 교환합니다.

- 초기에는 전체 라우팅 테이블을 교환하고, 이후에는 변경된 경로 정보만 교환합니다.

- 경로 선택 및 업데이트:

- 각 라우터는 받은 경로 정보를 기반으로 최적의 경로를 선택합니다.

- 선택된 경로는 라우팅 테이블에 추가되고, 필요시 다른 피어에게 업데이트 메시지를 통해 전달됩니다.

- 유지 관리:

- BGP 피어 간의 세션을 유지하기 위해 정기적으로 Keepalive 메시지를 주고받습니다.

- 일정 시간 동안 Keepalive 메시지를 받지 못하면 세션이 종료되고, 해당 경로는 라우팅 테이블에서 제거됩니다.

BGP의 속성 (Attributes)

- AS Path:

- 목적지까지의 경로에 포함된 AS들의 목록입니다.

- 경로 루프 방지와 경로 길이 계산에 사용됩니다.

- Next Hop:

- 패킷이 다음에 도달할 라우터의 IP 주소입니다.

- BGP는 Next Hop 정보를 사용하여 패킷의 실제 전송 경로를 결정합니다.

- Local Preference:

- 경로의 우선 순위를 결정하는 값으로, 값이 높을수록 우선 순위가 높습니다.

- AS 내부에서 경로 선택에 사용됩니다.

- MED (Multi-Exit Discriminator):

- 동일한 목적지에 대해 여러 출구가 있는 경우, 선호되는 출구를 지정하는 값입니다.

- 값이 낮을수록 선호도가 높습니다.

- Community:

- 경로에 대한 추가적인 정책 정보를 전달하기 위한 속성입니다.

- 라우팅 정책을 설정하는 데 사용됩니다.

BGP의 한계와 보안 문제

- 경로 유포 공격(Route Propagation Attack):

- 악의적인 사용자가 허위 경로 정보를 유포하여 트래픽을 가로채거나 네트워크를 혼란에 빠뜨릴 수 있습니다.

- BGP 하이재킹(BGP Hijacking):

- 허위 경로 정보를 사용하여 특정 네트워크의 트래픽을 자신의 네트워크로 유도하는 공격입니다.

- 라우팅 루프와 경로 최적화 문제:

- 복잡한 네트워크 환경에서 라우팅 루프나 비효율적인 경로 선택이 발생할 수 있습니다.

이를 방지하기 위해 다양한 보안 메커니즘과 프로토콜 개선 작업이 진행되고 있습니다. 예를 들어, RPKI(Resource Public Key Infrastructure)를 사용하여 BGP 경로의 유효성을 검증하는 방법 등이 있습니다.

NAT (Network Address Translation):

- 네트워크 계층에서 사설 IP 주소를 공인 IP 주소로 변환하는 기술입니다.

- 인터넷에 연결된 장치가 공인 IP 주소를 사용하여 통신할 수 있도록 합니다.

네트워크 계층의 장비

- 라우터(Router)

- 여러 네트워크를 연결하고, 데이터 패킷을 목적지로 전달하는 역할을 합니다.

- 라우팅 테이블을 사용하여 최적의 경로를 결정하고, 다양한 라우팅 프로토콜을 지원합니다.

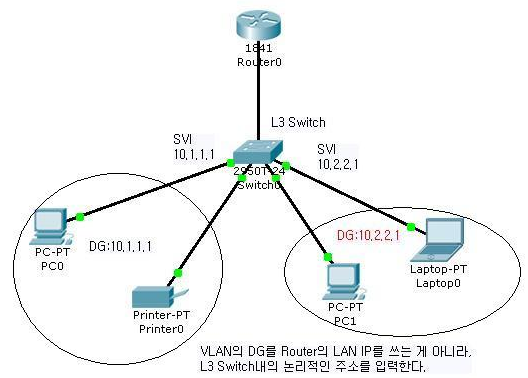

- 레이어 3 스위치(Layer 3 Switch)

L3 스위치 구성도: http://wiki.hash.kr/index.php/L3_%EC%8A%A4%EC%9C%84%EC%B9%98

- 라우터와 비슷한 기능을 하며, 주로 동일한 네트워크 내에서 빠르고 효율적인 데이터 패킷 전달을 위해 사용됩니다.

- 고속의 패킷 처리를 지원하고, VLAN 간 라우팅을 제공합니다.

네트워크 계층의 기타 기능

- 트래픽 제어(Traffic Control):

- 네트워크 혼잡을 방지하고, 데이터 패킷이 효율적으로 전달되도록 트래픽을 관리합니다.

- QoS(Quality of Service)를 통해 네트워크 자원을 효율적으로 배분합니다.

- 보안(Security):

- 네트워크 계층에서는 데이터 패킷의 무결성과 기밀성을 유지하기 위해 보안 프로토콜을 사용합니다.

- IPsec(IP Security)은 네트워크 계층에서 데이터 패킷을 암호화하고, 인증하는 데 사용되는 보안 프로토콜입니다.

네트워크 계층의 역할

네트워크 계층은 다양한 네트워크 기술과 장치들 간의 상호 운용성을 보장하고, 데이터가 다양한 네트워크를 통해 일관되게 전달되도록 하는 중요한 역할을 합니다. 이를 통해 서로 다른 네트워크 아키텍처와 프로토콜을 사용하는 장치들이 원활하게 통신할 수 있게 됩니다.

- 이기종 네트워크 간의 통신

- 네트워크 계층은 서로 다른 네트워크 간의 호환성을 제공하여, 다양한 네트워크 기술을 사용하는 장치들이 통신할 수 있도록 합니다.

- 효율적인 데이터 전송

- 패킷이 네트워크를 통해 최단 경로로 전달되도록 하여 데이터 전송의 효율성을 극대화합니다.

- 안전한 데이터 전송

- 네트워크 계층은 데이터의 무결성과 보안을 유지하면서 전송을 관리합니다. 일부 프로토콜은 인증과 암호화를 통해 데이터 보안을 강화합니다.

다음 글 링크

https://pledge24.tistory.com/257

[OSI 7계층] 4. 전송 계층, TCP/UDP, TCP 오류, 흐름, 혼잡 제어

전송 계층이란?전송 계층(Transport Layer)은 OSI 모델의 네 번째 계층으로, 통신 네트워크에서 데이터를 전달하고 수신하는 책임을 지는 중요한 계층입니다. 이 계층의 주요 목적은 두 호스트 간의

pledge24.tistory.com

'Common > CS-네트워크' 카테고리의 다른 글

| [Network] OSI 7계층 #4. 전송 계층, UDP/TCP (0) | 2024.06.17 |

|---|---|

| [Network] 서브넷 마스크, IP주소의 구분, 라우팅과 라우터 (1) | 2024.05.29 |

| [Network] OSI 7계층 #2. 물리 계층, 데이터 링크 계층 (0) | 2024.05.22 |

| [Network] OSI 7계층 #1. OSI 7계층, LAN, WAN (0) | 2024.05.20 |

| [Network] 클라이언트, 서버 구조, 그리고 웹 애플리케이션 서버와 게임 서버의 차이 (0) | 2024.05.15 |